Per ottenere la lista delle porte aperte sul nostro sistema e capire quali applicazioni e quali utenti le stanno usando, abbiamo inserito sul supporto lo script PowerShell pronto per essere avviato in un clic.

Preleviamo il file Ports.zip e scompattiamolo in una cartella: ad esempio c:\ports.

Nel campo di ricerca di Windows digitiamo il comando cmd e avviamo il Prompt dei Comandi con i diritti di amministratore.

Verrà aperta una finestra dalla quale digitare il comando cd c:\port che ci permette di accedere alla cartella contenente il nostro script e successivamente digitiamo ports.cmd > porte.txt && notepad porte.txt e premiamo Invio.

Pochi istanti e verrà generato un file di testo chiamato porte.txt. Esaminando il file notiamo la presenza di diverse colonne: le prime due riportano gli indirizzi IP locali e remoti coinvolti nella comunicazione; si prosegue poi con il tipo di protocollo utilizzato (TCP o UDP) e la porta (sul sistema locale e su quello remoto).

Nelle ultime colonne si hanno informazioni sullo stato della comunicazione, sul nome utente e sul processo che ha richiesto lo scambio di dati. In basso è possibile conoscere le porte attualmente in ascolto (Listen) e le comunicazioni già stabilite (Established).

SCOPRIAMO I PROCESSI NASCOSTI CHE MONITORANO LE ATTIVITÀ

Per essere sicuri che sul nostro computer non si annidi qualche programma-spia, possiamo usare SpyDetect-Free, il quale effettua un controllo velocissimo e permette di scoprire in poco più di un minuto se si è controllati.

Per capire se si è spiati viene effettuata una ricerca sui processi nascosti, eventualmente pronti a registrare tasti premuti e password digitate.

Per scoprire se siamo monitorati, invece, per 60 secondi il programma si mette in attesa per scoprire se vi sono processi che cercano di monitorare quali finestre si aprono sul computer.

Utilizzare questo programma è semplicissimo: tutto ciò che dobbiamo fare è avviarlo e cliccare sul pulsante Check Now.

Se non ci sono problemi dopo la scansione vedremo due Probably Not nei pulsanti verdi in basso.

Se invece c’è qualche problema, allora i pulsanti si coloreranno in giallo e la scritta sarà Probably Yes. Cliccando sul pulsante Details è possibile vedere quali sono i processi in esecuzione rilevati da SpyDetectFree.

VERIFICHIAMO LA PRESENZA DI ROOTKIT

Il modo migliore per verificare se siamo stati “colonizzati” da un rootkit, ovvero da un programma in grado di prendere il controllo del sistema senza la nostra autorizzazione è usare Malwarebytes AntiMalware.

Prima di utilizzarlo, però, dovremo modificare qualche impostazione, visto che normalmente Malwarebytes non effettua una scansione per i rootkit per evitare di allungare troppo i tempi di scansione.

Abilitiamo la scansione cliccando su Sicurezza e accedendo alle Opzioni di scansione in basso. Attiviamo l’opzione Ricerca Rootkit.

Il problema con i rootkit, come tra l’altro spiegato anche sul sito di Malwarebytes, è che questi non sempre possono essere eliminati senza conseguenze serie per il sistema, come blocchi o instabilità. Se, quindi, la scansione dovesse riportare come risultato qualche Unknown.Rootkit conviene contattare il supporto di Malwarebytes per capire come intervenire nel modo più corretto.

La versione del programma può essere utilizzata senza limitazioni per 14 giorni.

DICIAMO STOP AI TRACKER WEB!

Nel Toolkit Anti-Hacker abbiamo inserito uno strumento chiamato Privacy Badger disponibile per Chrome e Firefox con il quale è possibile controllare e bloccare i cookie tracker.

Se durante la navigazione si clicca sulla sua icona si apre una finestra nella quale tramite tre colori è possibile individuare la pericolosità dei cookies presenti.

Quelli in verde sono innocui perché provengono da domini non aggressivi. Quelli in giallo ci tracciano per mostrare contenuti appropriati al nostro target, mentre quelli in rosso sono i cookies da bloccare perché invasivi della privacy.

Agendo sugli slider associati a ciascun cookie è possibile modificare il comportamento di Privacy Badger, abilitando cookie bloccati o, viceversa, bloccando cookie innocui. Utile la possibilità di bloccare anche i social widget (opzione disattivabile).

UTILIZZIAMO IL PROGRAMMA DI PROTEZIONE AVANZATA DI GOOGLE

Se sei un utente classico di Google, il contenuto di questo box potrebbe non fare al caso tuo, però leggilo comunque: magari potrebbe tornarti utile comunque.

Gli utenti che hanno una elevata visibilità online, oppure mantengono dati sensibili sul proprio sito hanno un problema di non poco conto: potrebbero essere oggetto di attacchi online da parte di qualche poco simpatico hacker al quale interessano i nostri dati e/o i nostri utenti. Come possiamo risolvere la cosa?

Google offre una soluzione “fatta in casa”, ovvero il programma di protezione avanzata, che aggiunge un ulteriore ed importante livello di protezione rispetto a quello standard di Google basato su un token fisico come, ad esempio, la Titan Security Key (https:// store.google.com/product/titan _security_key?hl=it) prodotta dalla stessa Google e disponibile a 35 euro, spedizione compresa.

A cosa serve questo token di sicurezza?

Sostanzialmente ad accedere alle risorse di Google verificando la propria identità e impedire così a chiunque altro di accedervi. Questo permette di mettere al sicuro dal phishing e dagli hacker i dati in essi contenuti.

Dopo aver effettuato la registrazione al programma di protezione avanzata di Google (https://landing.google. com/advancedprotection/) oltre ai dati presenti nell’account Google vengono bloccati download potenzialmente dannosi, contatti della rubrica, file di Google Drive, cronologia delle protezioni e via discorrendo. Insomma: proteggersi ne vale davvero la pena.

ATTIVIAMO L’AUTENTICAZIONE A DUE FATTORI

Anche la password più sicura del mondo è inutile se il server sulla quale viene utilizzata viene hackerato.

I siti, soprattutto quelli più importanti, sono sempre soggetti alle “attenzioni” degli hacker che cercano di penetrarne le difese per rubare i dati degli utenti.

Come possiamo difenderci anche da questa possibilità?

In un modo abbastanza semplice: utilizzando l’autenticazione a due fattori che per l’autenticazione dell’utente richiede l’utilizzo di un codice OTP generato dal servizio Web al quale facciamo accesso oppure da una app mobile come, ad esempio, Google Authenticator.

Attiviamola, dunque, su tutti i servizi usati, dall’email ai social network.

Ad esempio, su Facebook basta cliccare sulla nostra icona in alto a destra, poi su Impostazioni e Privacy, Impostazioni e nella barra laterale di sinistra clicchiamo su Password e sicurezza, poi ancora su Password e sicurezza e infine al centro su Autenticazione a due fattori.

Scegliamo l’account da proteggere, se utilizzare un’app, ricevere il codice via SMS o usare chiavi di sicurezza fisiche come visto nel box precedente, poi seguiamo le indicazioni proposte per finalizzare il metodo scelto.

PROTEGGERSI CONTRO APP E FILE MALEVOLI

Quando non siamo sicuri del contenuto degli allegati presenti in una email, oppure vorremmo provare un’applicazione sulla quale abbiamo qualche dubbio, la cosa migliore da fare è utilizzare una Sandbox, ovvero un’ambiente protetto che possa isolare l’esecuzione delle applicazioni dal resto del sistema.

PASSO 1: Installiamo l’ambiente

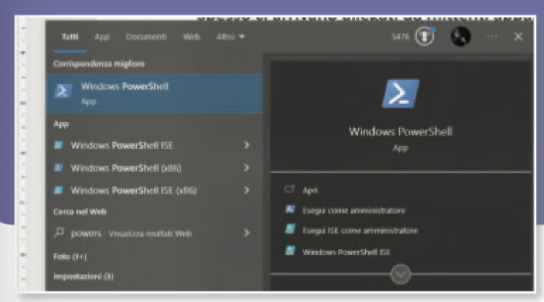

Digitiamo Powershell nella casella di ricerca e scegliamo Esegui come amministratore nella finestra che mostra le app trovate.

Portiamoci nella finestra della PowerShell e digitiamo il comando Enable-Windows OptionalFeature -FeatureName “Containers-DisposableClientVM” -All -Online per avviare l’installazione della SandBox.

PASSO 2: Usiamo la SandBox

Al termine riavviamo Windows premendo il tasto Y e poi Invio, oppure premiamo Invio.

Al successivo riavvio digitiamo Sandbox nella casella di ricerca e clicchiamo su Esegui come amministratore per avviare la sandbox e ritrovarci in un ambiente del tutto simile al nostro Windows.

Ricordiamo che la Sandox si trova nelle versioni Pro, Enterprise ed Education di Windows.

ATTIVIAMO LE PROTEZIONI DI WINDOWS

Quando si usa il PC è importante essere protetti dalle minacce provenienti da Internet e dai file scaricati. Il primo livello di protezione è indubbiamente quello fornito da “Sicurezza di Windows”, quello che fino a qualche tempo fa conoscevamo come “Windows defender”.

PASSO 1: Apriamo le opzioni di sicurezza

Portiamoci nella casella di ricerca e digitiamo Sicurezza di Windows, quindi nell’elenco delle app clicchiamo su Esegui come amministratore.

Qui dovremo controllare la presenza di tutte spunte verdi accanto alle varie voci, come visibile nell’immagine.

PASSO 2: Avviamo l’analisi del sistema

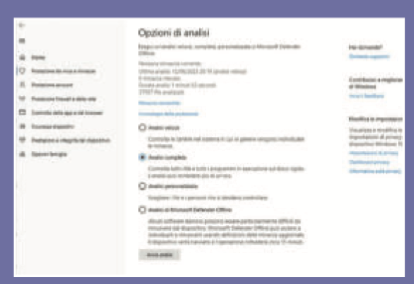

Di tanto in tanto è utile effettuare una scansione completa del sistema, per cui clicchiamo su Protezione da virus e minacce, Opzioni di analisi e nella pagina successiva scegliamo Analisi Completa ed eseguiamola con un clic su Avvia analisi.

PASSO 3: Attiviamo la protezione Ransomware

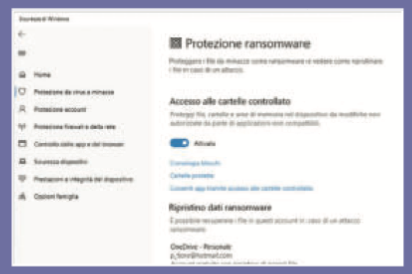

È utile attivare la Protezione Ransomware; andiamo su Protezione da virus e minacce e clicchiamo sul link Gestisci protezione ransomware.

Nella finestra successiva attiviamo lo slider Accesso alle cartelle controllato per proteggere file e cartelle da modifiche non autorizzate.

PASSO 4: Aggiungiamo cartelle da proteggere

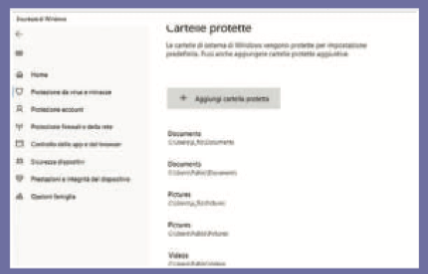

Cliccando sul link Cartelle protette potremo vedere le cartelle protette da Sicurezza di Windows (documenti, immagini, video, musica e preferiti) e cliccando sul pulsante +Aggiungi cartella protetta potremo aggiungere altre cartelle a quelle standard.

RICORRIAMO A UNA SUITE DI SICUREZZA COMMERCIALE

Sicurezza di Windows offre un livello di protezione assolutamente adeguato, ma possiamo ulteriormente migliorarlo utilizzando una suite di sicurezza commerciale, che solitamente riceve aggiornamenti più tempestivi sui nuovi malware, e questo può rivelarsi vitale per tenere i nostri dati al sicuro.

Non solo: una suite di sicurezza solitamente offre anche degli strumenti per la gestione delle password, dalla creazione alla conservazione di quelle già esistenti.

Spesso sono inclusi anche strumenti per l’analisi della sicurezza del sistema e per la conservazione sul cloud dei file importanti, così da tenerli al riparo dai ransomware. Alcuni includono nel costo del pacchetto anche una VPN, che generalmente è affidabile e veloce, e alcuni si spingono ad offrire anche un’app per controllare gli smartphone e assicurarsi che siano liberi da malware.

Tra le suite antivirus più interessanti del momento troviamo McAfee+, disponibile in tre differenti versioni: Essential, che può essere installato su 5 dispositivi e oltre ad antivirus e firewall offre anche una VPN e costa 39,95€, Premium, che differisce dalla precedente per il fatto che può essere installato su un numero illimitato di dispositivi, e Advanced, che ha tutte le caratteristiche della Premium, ma in più offre anche supporto per annullare e sostituire carte d’identità, patenti e carte di debito/credito smarrite e il supporto di esperti che potrebbero aiutarci in caso di problemi con un furto d’identità o, in generale, con la privacy.

Per capire se questa suite di sicurezza è in linea con le nostre aspettative, possiamo installare una versione di prova valida per 30 giorni che trovi nel Toolkit Anti-Hacker.

METTIAMO IL LUCCHETTO AI DISPOSITIVI SMART

Dispositivi intelligenti come l’Amazon Echo o il Google Home sono molto diffusi, per questo si pone il problema della sicurezza anche per essi.

In questo caso, più che di sicurezza in senso stretto, ovvero intesa come protezione da attacchi dal cyberspazio, dobbiamo stare attenti a ben altro.

Se utilizziamo questo tipo di oggetti, potenzialmente chiunque potrebbe lanciare comandi vocali anche da fuori casa, se la voce arrivasse abbastanza chiara al microfono.

Addirittura qualcuno potrebbe anche effettuare acquisti su Amazon oppure aprire e chiudere a piacimento le porte e le finestre qualora queste utilizzassero serrature Smart.

La soluzione? Una sola: disabilitare il microfono quando si esce di casa.